شرح کلی

نوع: بدافزار درب پشتی (Backdoor)

اسامی بدافزار:

Backdoor.Win32.SunBurst

BackDoor.SiggenNET

Trojan.MSIL/Solorigate

درجه تخریب: متوسط

میزان شیوع: متوسط

بدافزار درب پشتی (Backdoor) چیست؟

بدافزارهای درب پشتی (Backdoor) برنامههایی هستند که امکان دور زدن مکانیزمهای امنیتی یک سیستم را به هکرها داده و منابع مختلفی از آن سیستم را از راه مربوطه در اختیار نفوذگران قرار میدهند. هکرها میتوانند با استفاده از این روش، بدون نیاز به اعتبار سنجی وارد سیستم مورد نظر شده و از تغییر نام کاربری و رمز عبور نگرانی نداشته باشند. بدافزارهای درب پشتی اشکال مختلفی دارند که هکرها بنابر اهداف خود از نفوذ به منابع یک سیستم، از آنها استفاده میکنند.

آلودگی درب پشتی ابزار SolarWinds چیست؟

در تاریخ ۳۰ آذر ۹۹، شرکت SolarWinds تولیدکننده محصولات نرمافزاری، اعلام نمود که قربانی یک حمله سایبری شده است که در نتیجه آن نسخههای نرمافزار SolarWinds Orion که در بازه زمانی اسفند ۹۸ تا مرداد ۹۹ منتشر شده بودند، حاوی یک کد دربپشتی بوده است. این دربپشتی در صورت متصل بودن نرمافزار به اینترنت، به نفوذگران اجازه میدهد هر نوع فرمانی را از راه دور بر روی سیستم و در نتیجه شبکه قربانی اجرا نمایند.

برآوردها نشان میدهد که حداقل ۱۸۰۰۰ مشتری از مشتریان رسمی این شرکت، نسخههای آلوده را نصب داشته و در معرض خطر بودهاند. از جمله قربانیان این حمله، شرکت امنیتی FireEye، بسیاری از سازمانهای دولتی و امنیتی آمریکا، و حداقل هفت کشور دیگر را شامل میشوند.

نسخههای آلوده SolarWinds Orion به شرح زیر هستند:

– 2019.4 HF 5

– 2020.2

– 2020.2 HF 1

در صورتی که هر یک از نسخههای SolarWinds Orion که به آن اشاره شد را نصب دارید یا در گذشته نصب داشتهاید، لازم است با دقت بالایی نسبت به بررسی شبکه از لحاظ آلوده شدن یا مورد نفوذ قرار گرفتن اقدام نمایید.

درجه خطر بالای این دربپشتی، امکان کنترل کامل سیستم قربانی از راه دور، دسترسی سیستمی که Orion بر روی آن نصب است به تمامی تجهیزات و سرورهای مهم شبکه، و نیز درجه مهارت و پیچیدگی نفوذگرانی که از این دربپشتی استفاده کردهاند، برخورد با این موضوع و بررسی آن را پیچیده مینماید و توصیه میشود حتما از تیمهای فارنزیک متخصص بهره بگیرید.

توضیحات فنی

سناریوی استفاده شده در این حمله به این صورت است که نفوذگران جهت دستیابی به اهداف خود، از یک حمله زنجیره تامین (Supply-Chain Attack) استفاده کردهاند. در حملات زنجیره تامین، نفوذگر بدون نفوذ مستقیم به سیستمهای هدف اصلی، اقدام به شناسایی ابزارهای مورد استفاده در شبکه هدف خود کرده و این ابزارها را مورد هدف قرار میدهد. از آنجا که معمولا نرمافزارها و تجهیزاتی که از منابع مطمئن خریداری میشوند مورد بازبینی دقیقی قرار نمیگیرند، این نوع حملات میتوانند بسیار خطرناک باشند.

در مورد نرمافزار SolarWinds Orion با توجه به اینکه در بسیاری از شبکههای بزرگ و کوچک در سراسر دنیا مورد استفاده قرار میگیرد و اصولا نرمافزار با توجه به ماهیت آن (که یک سیستم مدیریت شبکه NMS است) در مرکز شبکه نصب شده و به تمام تجهیزات و سرورهای شبکه دسترسی مستقیم دارد، هدف قرار گرفته است.

در نتیجه، با آلوده کردن نرمافزار SolarWinds Orion، تنها کاری که لازم بوده نفوذگران انجام دهند، انتظار برای نصب این نرمافزار توسط قربانیان مختلف بوده است. دربپشتی موجود در این نرمافزار، پس از گذشت ۱۲ الی ۱۴ روز از نصب نسخه آسیبپذیر فعال شده و جهت دریافت دستورات با سرور فرماندهی و کنترل (Command & Control) نفوذگر تماس میگیرد. نفوذگر با داشتن نام و مشخصات کامل سیستم آلوده، به سادگی قربانی خود را انتخاب نموده و بقیه فرایند نفوذ را در پیش خواهد گرفت.

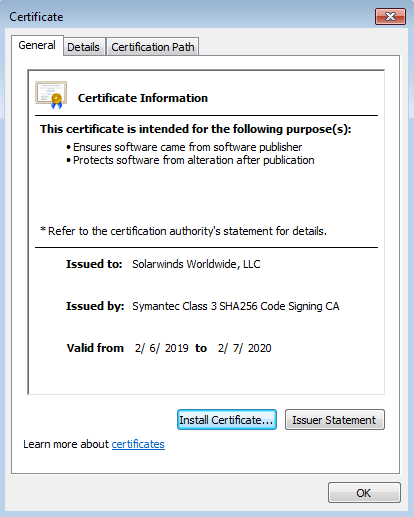

لازم به ذکر است که تمامی نسخههای آلوده این بدافزار که در بازه زمانی مربوطه منتشر شدهاند، دارای امضای دیجیتال SolarWinds هستند.

شکل ۱- گواهینامه امضای دیجتال Solarwinds

مشخصات آلودگی

۱. بهروزرسانی ابزار Orion در حد فاصل اسفند 98 تا آذر 99 (این اتفاق به تنهایی مشخصه آلودگی سیستم بوده و نیازمند بررسی فارنزیک است)

۲. مشاهده ارتباط با هر یک از آدرسهای زیر:

• avsvmcloud.com

• digitalcollege.org

• freescanonline.com

• deftsecurity.com

• thedoccloud.com

• …

۳. مشاهده ارتباط با هر یک از IPهای زیر:

• 13.59.205.66

• 54.193.127.66

• 54.215.192.52

• 34.203.203.23

• 139.99.115.204

• …

روش مقابله و پاکسازی سیستم

در صورتی که در بازه زمانی ذکر شده (اسفند ۹۸ تا آذر ۹۹) اقدام به بهروزرسانی هر کدام از محصولات SolarWinds در شبکه خود کردهاید، شبکه شما (نه فقط سیستمی که ابزار مربوطه بر روی آن نصب شده است) قابل نفوذ بوده و حذف یا بهروزرسانی نرمافزار، شبکه شما را پاکسازی نمیکند. در همین راستا، لازم است تا در سریعترین زمان ممکن جهت پیدا و خنثی کردن تمامی آلودگیهای احتمالی و راههای نفوذ موجود در شبکه خود، به کمک متخصصان مربوطه اقدام به فارنزیک کامل شبکه خود نمایید. همچنین، لازم است تا اقدامات زیر را در دستور کار خود قرار دهید:

۱. تهیه یک Snapshot از وضعیت فعلی تمامی سیستمهایی که به هر نحوی با محصولات شرکت SolarWinds در ارتباط بودهاند و ارتباط با یک تیم فارنزیک متخصص

۲. قطع ارتباط نرمافزارهای مدیریت و مانیتورینگ شبکه با اینترنت و قرار دادن آن در VLAN جداگانهای که از اینترنت قابل دسترسی نباشد (چه در صورت استفاده از محصولات SolarWinds چه هر محصول دیگری)

۳. ایزوله کردن شبکهای سیستمهای تحت تاثیر قرار گرفته

۴. تغییر تمامی رمزهای عبور استفاده شده در سطح شبکه (این اقدام بایستی پس از ایزولهسازی صورت پذیرد و با اطلاعات هویتی جدید به هیچ وجه با سیستمهای آلوده ارتباط برقرار نشود).

۵. بهروزرسانی نسخههای آلوده به نسخه ارائه شده در تاریخ ۲۵ آذر ۱۳۹۹ (۱۵ دسامبر ۲۰۲۰) از این آدرس

* در صورتی که از سایر محصولات شرکت SolarWinds غیر از Orion نیز استفاده میکنید، بهتر است تا تمامی ارتباطات سیستمهای مربوطه را بررسی و در سریعترین زمان اقدام به بهروزرسانی به آخرین نسخه ارائه شده از سایتهای معتبر فرمایید.

آنتی ویروس پادویش نسخههای آلوده این ابزار را به نام Backdoor.Win32.SunBurst شناسایی کرده و ویژگی جلوگیری از نفوذ آنتی ویروس پادویش نیز از برقراری ارتباط با سرورهای شناخته شده C&C این بدافزار جلوگیری میکند.

ضمنا تیم تحلیل فارنزیک پادویش آماده پاسخگویی به عموم کاربران و سازمانهایی است که نیازمند بررسی فارنزیک در شبکه خود میباشند.