معرفی اکسپلویت

- نوع آسیبپذیری: اجرای کد از راه دور (RCE)

- درجه خطر: حیاتی (CVSSv3: 9.8)

- پلتفرم آسیبپذیر: مایکروسافت ویندوز

- تاریخ ارائه وصله امنیتی: 22 خرداد 1403

- نسخههای آسیبپذیر: تمام نسخههای Server Windows، Windows 10 و Windows 11

- وضعیت استفاده: عدم انتشار روال بهرهبرداری (POC)

توضیحات فنی

یکی از آسیبپذیریهای برطرف شده در وصله سهشنبه ژوئن 2024 مایکروسافت، مربوط به نقص حیاتی در Microsoft Message Queuing (MSMQ) است. صف پیام مایکروسافت (MSMQ) یک پروتکل پیامرسانی است که برنامههایی را که در زمانهای مختلف اجرا میشوند را قادر میسازد، بین شبکهها و سیستمهای ناهمگن که ممکن است موقتا آفلاین باشند، ارتباط برقرار کنند.

برنامهها پیامها را به صف میفرستند و پیامها را از صف میخوانند. این آسیبپذیری که با شناسه CVE-2024-30080 نامگذاری شده است، یک نقص use after free است که میتواند توسط مهاجمان احراز هویت نشده با ارسال یک بسته مخرب MSMQ به پورت 1801 مورد سوءاستفاده قرار گیرد.

بهرهبرداری موفقیتآمیز از این آسیبپذیری امکان اجرای کد از راه دور (RCE) بر روی سرور یا کلاینتی که در حال اجرای MSMQ است و امکان کنترل سیستمهای آسیب دیده را برای مهاجمان فراهم میسازد.

شدت این آسیبپذیری با امتیاز 9.8 CVSS مشخص شده است که آن را در رده حیاتی قرار میدهد. لازم به ذکر است که جزئیات آسیبپذیری برای جلوگیری از اکسپلویت بیشتر، به طور کامل فاش نشده است.

بنابر گفته مایکروسافت: نقص امنیتی CVE-2024-30080 به مهاجم احراز هویت نشده از راه دور اجازه میدهد که با ارسال پیام ساختگی ویژه به سرویس MSMQ، اقدام به اجرای کد دلخواه روی سیستم هدف و به دست آوردن دسترسی SYSTEM کند. این امر میتواند امکان نصب برنامهها، مشاهده، تغییر و یا حذف دادهها، همچنین ایجاد حسابهای کاربری جدید با سطح دسترسی کامل و در نهایت کنترل سیستم را برای نفوذگران به همراه داشته باشد.

نسخههای آسیبپذیر

آسیبپذیری CVE-2024-30080 به طور کلی سرویس MSMQ را تحت تاثیر قرار میدهد. افزون بر این تمام نسخههای ویندوز 10 و ویندوز سرور را تحت تأثیر قرار میدهد. علاوه بر این، نسخههای ویندوز 11 نیز توسط این آسیبپذیری تحت تأثیر قرار میگیرند.

فراهم بودن شرایط زیر نشاندهنده آسیبپذیر بودن سیستم مربوطه است:

- فعال بودن ویژگی MSMQ HTTP-Support

- در حال اجرا بودن سرویسی با نام Message Queuing

اکسپلویت

نحوه وصله آسیبپذیری

چنانچه ذکر شد، مایکروسافت به روزرسانیهای امنیتی را جهت رفع این آسیبپذیری منتشر کرده است. به تمامی کاربران توصیه میشود که اصلاحیههای امنیتی مایکروسافت مربوط به ماه ژوئن را در اسرع وقت اعمال کنند.

اقدامات کاهشی

? به کاربران پادویش توصیه میشود که دسترسی به پورت 1801 را با استفاده از مولفه دیوار آتش آنتیویروس پادویش محدود کنند.

? فعال بودن سرویس MSMQ ویندوز که یکی از اجزا یا مولفههای ویندوز است، یک سیستم را در برابر آسیبپذیری مذکور قابل بهرهبرداری میکند. این ویژگی را میتوان از طریق Control Panel اضافه کرد.

جهت تشخیص آسیبپذیر بودن سیستم خود، بررسی کنید که آیا ویژگی MSMQ HTTP-Support فعال است یا خیر و آیا سرویسی به نام Message Queuing در دستگاه در حال اجرا است یا خیر؟!

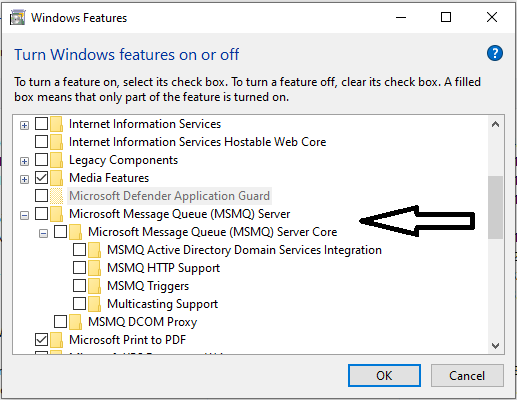

? فعال یا غیرفعالسازی گزینه MSMQ از مسیر زیر صورت میگیرد:

Control Panel ➡️ Programs ➡️ Programs and Features ➡️ turn windows features on or off ➡️ Microsoft Message Queue (MSMQ) server

موارد زیر شدت بهرهبرداری از آسیبپذیری را کاهش میدهد:

✅ در صورت نیاز، سرویس MSMQ را فقط به شبکههای مورد اعتماد محدود نمایید.

✅ علاوه بر این، به منظور محدودسازی دسترسی به پورتهای مرتبط با سرویسهای MSMQ، فایروالها را فعال کنید.